- Настройка IPsec на MikroTik: Пошаговое руководство для соединения двух офисов (2025)

- Что понадобится для настройки

- Подготовительные данные

- Пошаговая настройка IPsec

- 1. Создание IPsec-туннеля в первом офисе

- 2. Настройка Policies

- 3. Настройка NAT исключения

- 4. Настройка второго офиса

- Проверка работы

- Частые ошибки

- FAQ по IPsec на MikroTik

Настройка IPsec на MikroTik: Пошаговое руководство для соединения двух офисов (2025)

Настройка IPsec на MikroTik — популярное решение для безопасного соединения удаленных офисов через интернет. В этом руководстве я подробно разберу, как настроить зашифрованный туннель между двумя роутерами MikroTik с белыми IP-адресами. Актуально для RouterOS v7+ (2025 год).

Что понадобится для настройки

- Два роутера MikroTik с RouterOS (версия 7 или новее)

- Белые (публичные) IP-адреса на каждом роутере

- Доступ к веб-интерфейсу или Winbox

- Внутренние сети, которые нужно соединить (например, 192.168.100.0/24 и 192.168.5.0/24)

Подготовительные данные

Для нашего примера возьмем:

| Параметр | Офис №1 | Офис №2 |

|---|---|---|

| Внешний IP | a.a.a.a | b.b.b.b |

| Внутренняя сеть | 192.168.100.0/24 | 192.168.5.0/24 |

Пошаговая настройка IPsec

1. Создание IPsec-туннеля в первом офисе

- Откройте Winbox или веб-интерфейс

- Перейдите в IP → IPsec

- На вкладке Peers нажмите “+”

- Заполните параметры:

- Name: Office2 (любое название)

- Remote Address: b.b.b.b (IP второго офиса)

- Authentication: pre-shared key

- Secret: ваш_секретный_ключ (минимум 16 символов)

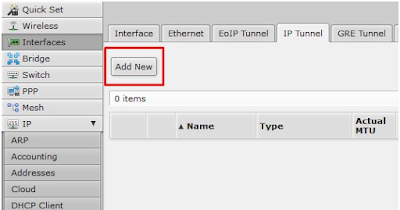

Добавление нового туннеля в MikroTik

- Перейдите на вкладку Proposals и выберите:

- Encryption: AES-256 (рекомендуется в 2025)

- Hash: SHA512

- DH Group: modp2048

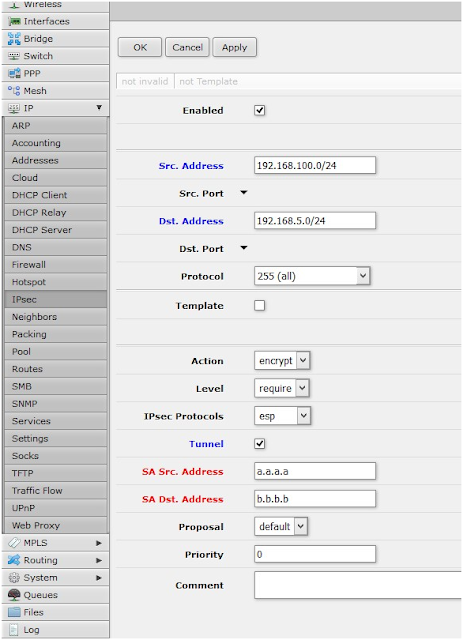

2. Настройка Policies

- Перейдите на вкладку Policies

- Добавьте новую политику:

- Src. Address: 192.168.100.0/24

- Dst. Address: 192.168.5.0/24

- Action: encrypt

- Peer: Office2 (созданный ранее)

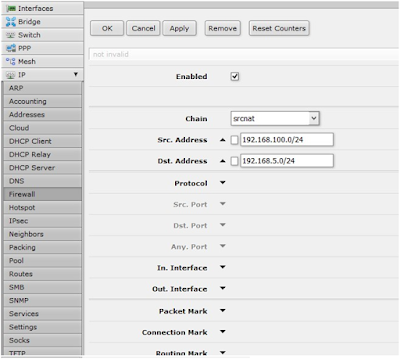

3. Настройка NAT исключения

Важно! Это правило должно быть выше правила маскарадинга:

- Перейдите в IP → Firewall → NAT

- Добавьте новое правило:

- Chain: srcnat

- Src. Address: 192.168.100.0/24

- Dst. Address: 192.168.5.0/24

- Action: accept

4. Настройка второго офиса

Повторите те же шаги для второго роутера, поменяв местами IP-адреса и сети.

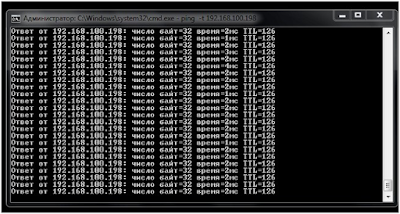

Проверка работы

После настройки выполните:

- Пинг из первого офиса во второй:

ping 192.168.5.1 - Проверьте состояние туннеля:

/ip ipsec active-peers print

Частые ошибки

- ❌ Неправильный порядок правил NAT (должно быть выше маскарадинга)

- ❌ Несовпадение алгоритмов шифрования на обоих концах

- ❌ Блокировка UDP-портов 500 и 4500 на фаерволе

- ❌ Использование слабого pre-shared key

FAQ по IPsec на MikroTik

Q: Какие порты нужно открыть для IPsec?

A: UDP 500 (IKE) и 4500 (NAT-T), протоколы AH (51) и ESP (50).

Q: Как проверить скорость туннеля?

A: Используйте /tool bandwidth-test между роутерами.

Q: Какие алгоритмы шифрования самые безопасные в 2025?

A: Рекомендуется AES-256 с SHA-512 и DH-group 20 (ecp384).

Понравилась статья?

Помогите Setiwik.ru создавать больше глубоких обзоров и новостей. Один клик и ваш вклад помогает держать серверы включёнными и авторов мотивированными!

Поддержать проектСпасибо, что вы с нами!

Скриншоты с малым разрешением, плохо видно.

Исправлю в ближайшее время. Спасибо.

Просто картинки лежат на другом сервере :(